Um fornecedor de spyware aparentemente criou um WhatsApp falso para hackear alvos

Análises técnicas do Citizen Lab e do Motherboard encontraram links entre uma versão falsa do WhatsApp e Cy4Gate, uma empresa italiana de vigilância que trabalha com policiais e agências de inteligência.

IMAGEM: JAKUB PORZYCKI / NURPHOTO VIA GETTY IMAGES

Os hackers tentaram enganar os usuários do iPhone para que instalassem uma versão falsa do WhatsApp em uma possível tentativa de coletar informações sobre eles. Análises técnicas feitas por ambos os pesquisadores do Citizen Lab e Motherboard de direitos digitais sugerem que esta versão falsa do WhatsApp está ligada a uma empresa de vigilância italiana específica.

A notícia destaca um ataque às vezes esquecido em iPhones: enganando os usuários para que instalem arquivos de configuração ou os chamados perfis de gerenciamento de dispositivos móveis (MDM), que podem potencialmente enviar malware para um dispositivo alvo. À medida que o preço das explorações para invadir iPhones aumentava constantemente, outros fornecedores de malware do governo passaram a usar perfis de MDM para hackear telefones.

“Acho que é um alvo, não acho que eles estavam tentando espalhar isso por aí”, disse Bill Marczak, pesquisador do Citizen Lab, parte da Munk School of Global Affairs da Universidade de Toronto, ao Motherboard.

Na última terça-feira, a empresa de segurança ZecOps disse em um tweet que havia detectado ataques contra usuários do WhatsApp. A empresa publicou um domínio específico – Com – e um endereço IP que disse estar relacionado aos ataques. Então, Marczak e o pesquisador do Citizen Lab, Bahr Abdul Razzak, examinaram o domínio e encontraram outros vinculados a ele, incluindo um que hospedava um site que parecia ser uma página de download do WhatsApp. Na realidade, o site tentou enganar os visitantes para que instalassem o que era na verdade um arquivo de configuração especial para iPhones projetado para coletar informações sobre as vítimas e enviá-las de volta ao invasor, de acordo com os pesquisadores do Citizen Lab.

Usando dados dos fornecedores de cibersegurança DomainTools e RiskIQ, o Motherboard descobriu de forma independente vários clusters de domínios vinculados a um compartilhado publicamente. O domínio config5-dati [.] Com compartilhou um certificado de criptografia com outros domínios com nomes semelhantes, revelando outros como config4-dati [.] Com, config3-dati [.] Com e config6-dati [.] Com. Citizen Lab pesquisou outras variações numéricas desse domínio, incluindo config1-dati [.] Com; O Google preservou um cache da página de phishing do WhatsApp nesse domínio.

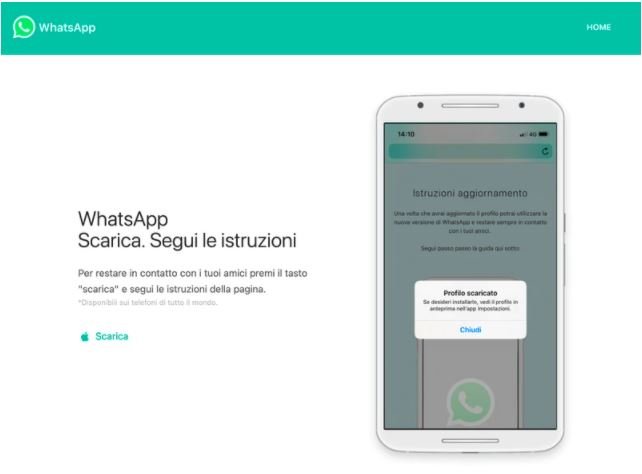

UMA CAPTURA DE TELA DA PÁGINA DE PHISHING ENCONTRADA PELO CITIZEN LAB. (IMAGEM: CITIZEN LAB)

“Para manter contato com seus amigos, pressione o botão ‘download’ e siga as instruções na página”, diz o site de phishing em italiano. A página então instrui os visitantes sobre como instalar um arquivo de configuração por meio do menu de configurações do sistema do iPhone. Não é assim que os usuários instalam uma versão legítima do WhatsApp: geralmente os usuários do iPhone a baixam da App Store da Apple.

Marczak disse que este arquivo envia informações ao servidor config1-dati, incluindo o UDID, ou Identificador de Dispositivo Único atribuído a cada dispositivo iOS pela Apple; e o IMEI ou International Mobile Equipment Identity, outro código único que identifica os telefones celulares.

“[O arquivo MDM é] a primeira parte do processo de instalação do que provavelmente é um aplicativo WhatsApp falso contendo spyware”, disse Marczak.

Os pesquisadores do Citizen Lab disseram que não puderam coletar dados no próximo estágio do ataque, o que significa que não está claro exatamente quais outros dados os hackers seriam capazes de extrair de um dispositivo alvo.

A página de phishing foi projetada para se parecer com um site oficial do WhatsApp, com a marca do WhatsApp e gráficos profissionais descrevendo o processo de instalação passo a passo. A página de phishing não está online no momento. Citizen Lab compartilhou uma cópia do arquivo de configuração com a placa-mãe; quando aberto, o arquivo diz que é da “WhatsApp Inc.” para “WhatsApp Messenger.”

Quando apresentado com um resumo das descobertas, um porta-voz do WhatsApp disse ao Motherboard “Não pedimos esses privilégios de usuário e as pessoas devem suspeitar muito de qualquer aplicativo que tente fazer isso.”

“Para ajudar a manter os bate-papos seguros, recomendamos que as pessoas baixem o WhatsApp da loja de aplicativos da plataforma de seus telefones. Além disso, podemos banir temporariamente as pessoas que usam clientes WhatsApp modificados que detectamos para ajudar a encorajar as pessoas a baixar o WhatsApp de uma fonte confiável”, porta-voz adicionado.

“Nós nos opomos veementemente ao abuso de empresas de spyware, independentemente de sua clientela. Modificar o WhatsApp para prejudicar outras pessoas viola nossos termos de serviço. Temos e continuaremos a tomar medidas contra esse abuso, inclusive em tribunal”, disse o porta-voz do WhatsApp. O Facebook e o WhatsApp estão atualmente processando outro fornecedor de spyware , o NSO Group, por supostamente abusar da infraestrutura do WhatsApp para entregar o malware do NSO aos alvos.

O Motherboard não conseguiu determinar o alvo da página falsa do WhatsApp.

A Apple não deu uma declaração.

Depois de pesquisar o conjunto de domínios, a placa-mãe encontrou um cluster de outros domínios que em um ponto compartilhavam um endereço IP com o domínio config5-dati [.] Com e, a partir daí, um terceiro conjunto que compartilhava um endereço IP e seguia convenções de nomenclatura semelhantes. Um deles, check3 [.] It, foi registrado na “cy4gate srl”, uma empresa com endereço em Roma, Itália, de acordo com registros WHOIS. A maioria dos domínios analisados foram registrados em Roma de acordo com os registros do WHOIS.

Cy4Gate se descreve como uma empresa de “ Cyber Electronic Warfare & Intelligence” em sua conta no Twitter . A empresa desenvolve vários produtos, incluindo Epeius, sua solução para “interceptação legal”, um termo do setor para hacking e vigilância como serviço. Em 2017, a Cy4gate compareceu a um comitê do Senado italiano para lançar seus produtos de vigilância, de acordo com um documento publicado online. No ano passado, chegou às manchetes por desenvolver um produto para rastrear infecções de COVID-19 , que fazia parte de uma série de soluções de rastreamento de COVID consideradas na época pelo governo italiano, que acabou cedendo a licitação para outra empresa. A Cy4gate faz parte da empresa italiana de defesa Elettronica. PROPAGANDAhttps://a177fdd6c2bb3503f4d357cda7eda638.safeframe.googlesyndication.com/safeframe/1-0-37/html/container.html

Cy4Gate recentemente fez negócios com empresas de alto nível, como a Fiat Chrysler e os Emirados Árabes Unidos, de acordo com o material de marketing da Motherboard encontrado online. Uma reportagem da mídia italiana diz que o Cy4Gate também vendeu um produto para os militares dos EUA, embora especifique que não era o produto Epeius da empresa. Cy4Gate também oferece produtos de segurança cibernética.

UMA CAPTURA DE TELA DO PORTAL DE LOGIN ENCONTRADA PELO CITIZEN LAB. (IMAGEM: CITIZEN LAB)

O Citizen Lab também descobriu que um certificado de criptografia para um endereço IP associado ao domínio config1-dati [.] Com, que exibia a página de phishing do WhatsApp, mencionava “epeius”, o produto de interceptação legal da Cy4Gate. A placa-mãe encontrou menções ao Epeius em certificados conectados a endereços IP apontando para mais domínios de configuração também.

Os pesquisadores do Citizen Lab também descobriram que o domínio config-1dati [.] Com em algum ponto retornou uma página de login com um logotipo Cy4gate e o nome Epeius, e compartilhou uma imagem do portal com o Motherboard. A marca corresponde à de uma placa-mãe com logotipo Epeius encontrada no material de marketing online do Cy4Gate.

UMA CAPTURA DE TELA DO MATERIAL DE MARKETING DA EPEIUS ENCONTRADA PELA MOTHERBOARD. (IMAGEM: PLACA-MÃE)

“O EPEIUS foi projetado para atender aos requisitos de LEAs (Law Enforcement Agencies) para passar da ‘nuvem’ do fluxo de dados IP para uma abordagem de interceptação ativa direcionada diretamente no endpoint do alvo, como um telefone celular, um tablet ou um computador pessoal,” lê-se na brochura que a Placa-mãe encontrou . O material de marketing acrescenta que “a EPEIUS implementa uma série de técnicas inovadoras para ‘infectar’ um dispositivo” e que o produto foi projetado para ser configurável de acordo com os requisitos da missão do cliente.

“Exemplo: se a nossa tarefa for a aquisição de geolocalização dos alvos e emails, a EPEIUS executará os módulos pré-estabelecidos”, acrescenta o folheto. O material acrescenta que o EPEIUS é projetado para sifonar dados antes de serem criptografados e que a coleta de dados “é implementada por meio de conexões anônimas e não rastreáveis”. Cy4Gate levou o produto Epeius ao mercado em 2019, de acordo com o folheto.

Quando o Motherboard compartilhou os dados do domínio com a Cy4gate, um porta-voz da empresa disse em um e-mail que os domínios de configuração identificados pelos pesquisadores do Citizen Lab e o Motherboard não são atribuíveis à empresa. O porta-voz da Cy4Gate confirmou à Motherboard que o domínio check3 [.] Pertence à empresa.

“Acho que é claramente o produto deles”, disse Marczak.

Fonte: Vice